Firewall-Lösung für Institute - neue Version

Die bewährte, auf Linux basierende Firewall-Lösung (mit CD und Konfigurationsdiskette)

wurde gründlich überarbeitet und verbessert. Sie läuft jetzt unter Kernel

2.6 auf einem modifizierten Slackware-Linux.

Ziel war es, wie bisher, ohne Konfigurationsarbeiten auf den zu schützenden

Computern auszukommen, sowie die Möglichkeit zu schaffen, routinemäßige

Konfigurationsarbeiten am Firewall (Setzen von Filterregeln) über eine

einfache, gesicherte Web-Oberfläche durchzuführen. Diese ist passwortgeschützt

und nur von vordefinierten Netzwerkadressen über https erreichbar. Für

nicht routinemäßige Arbeiten ist von ebendiesen Rechnern auch ein ssh-Zugang

möglich.

Besonderes Augenmerk wurde bei der Implementierung auf die Verwendung von

Standardkomponenten gelegt, sodass man ohne spezielle Kernelpatches und

sonstige Modifikationen auskommt. Dies erleichtert auch die Weiterentwicklung.

Als wesentliche Neuerung wurde vom bisherigen proxy-arp-Mechanismus abgesehen

und die gleiche Funktionalität mit "bridging" realisiert, welches ebenfalls

über den Packetfilter (netfilter/iptables) steuerbar ist. Die Realisation

als Ethernet-Bridge erfüllt die hier gestellte Aufgabe wesentlich eleganter,

da keine arp-Broadcasts mehr nötig sind und auch nicht alle dahinter angeschlossenen

Rechner sich mit derselben MAC-Adresse am Router melden, was die Fehlersuche,

insbesondere die Rückverfolgung von IP-Paketen, nun wieder erleichtert.

Eine weitere Neuerung stellt die Möglichkeit dar, die Software auch auf

einer "embedded"-Hardwareplattform laufen zu lassen (Soekris net4801, siehe

http://www.soekris.com/net4801.htm). Das ist ein kleiner Pentium-kompatibler

Computer mit 266 MHz, 128 MB RAM und einer Compact-Flash-Disk (256 MB in

diesem Fall). Das Gerät ist mit 3 100 Mbit-Ethernetports ausgestattet, läuft

mit einer Versorgungsspannung von 6-24 V DC mit einer Stromaufnahme von

ca. 1.5 A. Es besitzt keine beweglichen Teile wie Lüfter, Harddisk etc.

und ist sehr robust gebaut, inkl. Gehäuse. Als Konsole dient eine serielle

Schnittstelle, die braucht man aber nur, um ins BIOS zu gelangen, z. B.

zur anfänglichen Konfiguration oder im Fehlerfall. VGA-Anschluss gibt es

keinen.

Soekris net4801

Beide Versionen sind sehr flexibel gestaltet und es lassen sich, je nach

Konfigurationsdiskette oder (bei der Soekris-Variante) mit einem symbolischen

Link auf ein Konfigurationsverzeichnis auch andere Varianten und Betriebsmodi

"maßschneidern", z. B.: ADSL/xDSL-Anbindungen, IP-Masquerading (ein privates

Netzwerk versteckt sich hinter einer einzigen IP-Adresse), NAT, DHCP-Server,

VPN-Server usw.

Weiters ist es möglich, über die Firewall-Regeln auch das Logging bestimmter

IP-Pakete zu ermöglichen und via Netzwerk auf den Syslog-Daemon eines anderen

Unix/ Linux-Rechners zu schicken und dort zu sammeln. Damit könnte man

eine rudimentäre "Intrusion Detection" realisieren.

Die Aktivierung eines eingebauten DNS-Caches kann für die Namensauflösung

hilfreich sein, nur muss die IP-Adresse des Firewalls dann auf den dahinterliegenden

Rechnern als DNS-Server konfiguriert sein (und natürlich muss der Zugriff

am Firewall erlaubt werden).

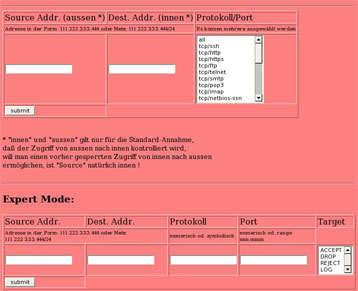

Die Firewall-Regeln können mittels einer Web-basierenden Oberfläche (https)

verändert werden. Dazu müssen zuerst die Computer, von denen aus administriert

werden soll, in eine Datei am Firewall eingetragen werden, nur dann ist

mittels https und ssh ein Zugriff auf den Firewall möglich, der noch zusätzlich

mit Benutzername und Passwort geschützt ist.

Das Web-Interface ist absichtlich einfach und übersichtlich gehalten, und

dient dazu, die am häufigsten vorkommenden Administrationsaufgaben zu bewerkstelligen.

Damit ist in erster Linie die Manipulation der Firewall- Regeln der "FORWARD-Chain",

also jene Regeln, die auf jene IP-Pakete wirken, die durch den Firewall

durchgeschleust werden.

Dies geschieht zuerst temporär, und wenn man damit zufrieden ist, kann

man die momentan gültigen Regeln abspeichern, die bei einem Neustart dann

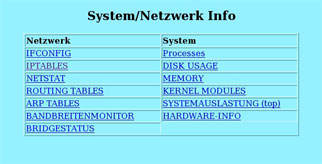

wieder aktiviert werden. Ein Informationsmenu liefert außerdem wichtige

Informationen über das System und die Netzwerkkonfiguration.

Komplexere Aufgaben, die allerdings selten und meist nur bei der Installation

vorkommen, muss man jedoch via ssh erledigen (übliche Unix-shell).

Im Rahmen unseres Plattform-Supports (http://sts.tuwien.ac.at/pss_support.php)

können wir für den "bridging-Firewall" Installation und Fernwartung übernehmen,

es sollte allerdings eine Ansprechperson am Institut geben, die über die

dort vorhandene Netzwerktopologie und die Rechner-Konfigurationen Bescheid

weiß.

Vor der Installation muss die Abteilung Kommunikation des ZID kontaktiert

werden und eventuelle Änderungen an der Verkabelung und VLAN-Konfiguration

vorgenommen werden. Ebenso muss die IP-Adresse für das Management-Interface

im DNS der TU Wien angemeldet werden (nur eine Adresse, die über alle Ethernetports

des Firewalls erreichbar ist, der Firewall käme theoretisch auch ohne jegliche

IP-Adresse aus, nur ist dann kein Remote-Management mehr möglich).

Die CD-Version kann man via http://linux.tuwien. ac.at/fwcd2.6/ downloaden.

Sollten Sie dazu Fragen haben oder an der Soekris-Version interessiert

sein, wenden Sie sich bitte an:

Walter Selos, Kl. 42031

E-Mail: selos@zid.tuwien.ac.at

Walter Selos, Kl. 42031

E-Mail: selos@zid.tuwien.ac.at