TU Wien | ZID | ZIDline 11| Keine Angst vor SP 2

Nach XP mit dem schnellsten Windows verspricht Microsoft nach Rollout des Service Pack 2 nun auch das sicherste Windows aller Zeiten. Da der Umfang der Änderungen die Integration von Post-SP1-Hotfixes bei weitem übersteigt, sollen hier die wesentlichsten Neuerungen erörtert werden. Nach den Erfahrungen der letzten Monate bringt das Service Pack mehr Nutzen als Probleme mit sich und kann nachdrücklich empfohlen werden. Eine Neuinstallation ist dabei einem Upgrade vorzuziehen.

"Yes, we broke our previous promise!" - Das waren die einleitenden Worte von Steve Riley, dem für Sicherheit und Technologie zuständigen Produktmanager aus Redmond anlässlich seines Vortrages zum kurz vor der Release stehenden SP 2 im Zuge der TechEd 2004. Wobei er nach einer Kunstpause dem reichlich erstaunten Auditorium lächelnd erklärte: "But it's for your own good ..."

In aller Deutlichkeit wird damit aufgezeigt, dass es nach den teilweise verheerenden Sicherheitsmängeln für Microsoft hoch an der Zeit war, Abschied von einer Maxime zu nehmen: Abschied von der grundsätzlichen Entscheidung nämlich, keine neuen Technologien in Service Packs zu integrieren. Vielmehr wurden Teilkonzepte des gemächlich im Pre-Beta-Stadium vor sich hinreifenden Nachfolgers von XP ("Longhorn" wird wohl bis Ende 2006 auf sich warten lassen) übernommen und erfolgreich ins SP2 integriert.

Die wichtigsten Änderungen im Überblick:

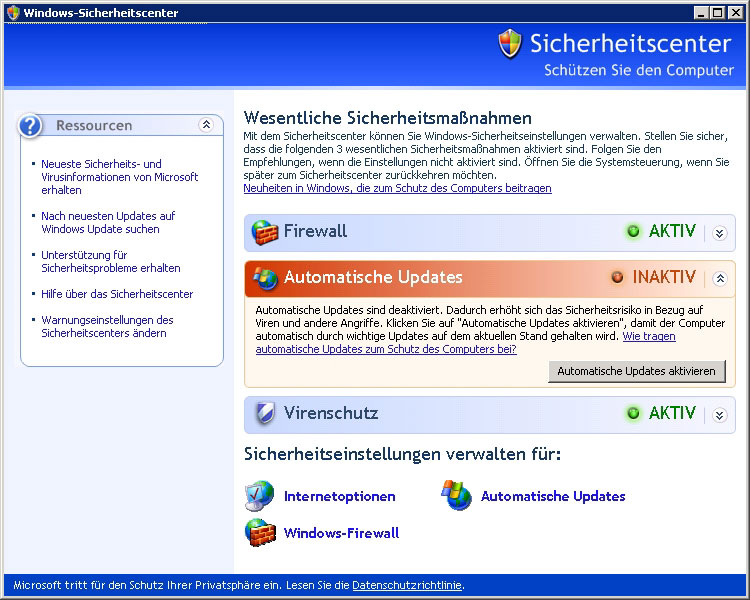

Das Sicherheitscenter von XP SP 2

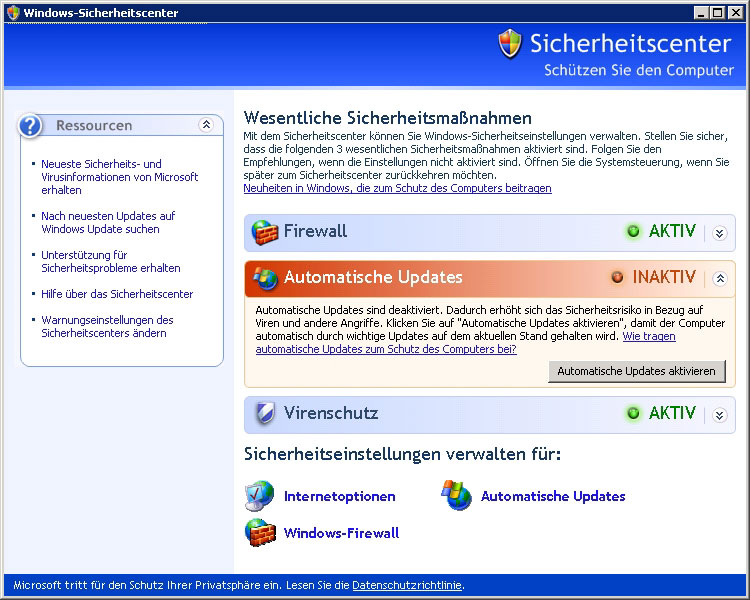

Im allgemeinen Konfigurationsabschnitt kann die Funktionalität der Firewall aktiviert oder deaktiviert werden, zusätzlich besteht die Möglichkeit der Definition von Ausnahmen. Werden keine Ausnahmen zugelassen, so werden sämtliche eingehenden Verbindungen blockiert. Der Mechanismus ist in diesem Sinne unidirektional, ausgehende Verbindungen werden in keinem Fall unterbunden. Der Betrieb einer zusätzlichen Firewall von Drittanbietern bei aktivierter Firewall wird von Microsoft nicht empfohlen.

Das Konfigurations-GUI der Firewall

Ausnahmen definiert man über die entsprechende Registerkarte auf Programm- oder Port-Ebene. Es besteht zunächst die Möglichkeit der Benachrichtigung, falls ein Programm blockiert wurde. Der Benutzer kann in diesem Fall das Programm einmalig oder generell autorisieren bzw. sperren. Beim manuellen Hinzufügen eines Programms oder Öffnen eines Ports (eine nachträgliche Modifikation ist selbstverständlich möglich) sollte möglichst restriktiv der Gültigkeitsbereich festgelegt werden: Über die Schaltfläche Bereich ändern… kann dem gesamten Internet, dem eigenen Subnet oder benutzerdefinierten Rechnern (Angabe der IP-Adressen, Hostnamen werden nicht unterstützt!) der Zugriff ermöglicht werden.

Ein Beispiel zur Illustration:

Die Daten Ihres Computers wurden bisher täglich erfolgreich über eine Backup-Software ("Networker") der Firma Legato auf einen Server gesichert. Nach Upgrade auf SP 2 meldet der Backup-Server Fehler. Sie studieren den Knowlegde-Base-Artikel 842242 von Microsoft - "Einige Programme scheinen nach der Installation von Windows XP Service Pack 2 nicht mehr zu funktionieren" (Anm.: oder funktionieren tatsächlich nicht mehr) - unter http://support.microsoft.com/default.aspx?kbid=842242&product=windowsxpsp2.

Die Software ist im Artikel leider nicht aufgelistet, allerdings erhalten Sie Informationen zur Problembehandlung: Die Befehle "netstat" und "tasklist" sind wertvolle Commandline-Tools zur Fehlersuche. Vor deren Anwendung beschließen Sie noch eine Internet-Suche mit den Begriffen "xp firewall legato networker" und werden fündig: Das Programm "nsrecexd.exe" muss als Ausnahme in die Firewall eingetragen werden. Sie klicken demnach in der Registerkarte Ausnahmen auf die Schaltfläche Programm und fügen über den Button Durchsuchen die Applikation den Ausnahmen hinzu. Im Sinne der Sicherheit ändern Sie den Freigabebereich von "Alle Computer" auf "benutzerdefiniert" und tragen dort die IP-Adresse des Backup-Servers mit Maske ein, etwa "128.131.36.74/255.255.255.255" - und das nächste Backup funktioniert wieder.

Über die dritte Registerkarte Erweitert lässt sich schließlich der Ausgangszustand der Firewall wiederherstellen, unter den ICMP-Settings kann festgelegt werden, ob und auf welche Requests der Rechner reagieren soll. Beispielsweise ist in der Ausgangskonfiguration ein SP2-Computer nicht "pingbar", was erst durch die Aktivierung von "Eingehende Echoanforderung zulassen" ermöglicht wird. Sehr zu empfehlen ist die Sicherheits- protokollierung, bei der erfolgreiche und/oder fehlgeschlagene Verbindungen mitgeloggt werden (standardmäßig deaktiviert) - die Einsicht in das Logfile gibt wertvolle Hinweise bei Verbindungsproblemen.

Die Firewall verspricht ihre Funktionalität bereits "zur Bootzeit", um maximalen Schutz zu erzielen: Eine statische Policy schließt die Lücke zwischen dem Aktivieren des Netzwerk-Stacks und dem Hochfahren der Firewall. Die erstellten Regeln gelten global für alle Schnittstellen, bei Vorhandensein mehrerer Netzwerk-Interfaces können diese (ebenfalls in der Registerkarte Erweitert) auch individuell abgestimmt werden.

Gruppenrichtlinien können per Management-Konsole (gpedit.msc) konfiguriert werden. Über Computerkonfiguration - Administrative Vorlagen - Netzwerk - Netzwerkverbindung gelangt man zu den Firewall-Einstellungen. Erfahrene Benutzer seien auch noch auf die Datei "Netfw.inf" (im Verzeichnis "\Windows\inf") und den netsh-Befehl hingewiesen, für derartige Konfigurationsmöglichkeiten der Firewall darf auf Spezialartikel verwiesen werden.

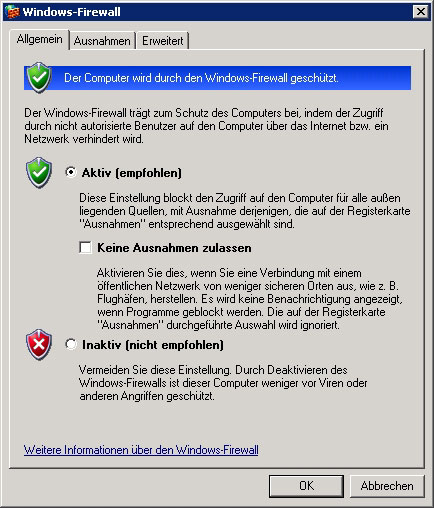

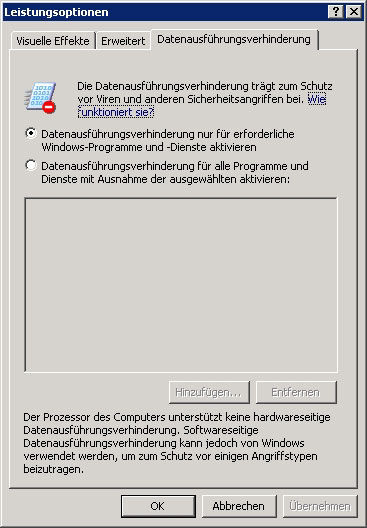

Während DEP auf Hardware- also Prozessorebene noch nicht für alle CPUs verfügbar ist (AMD 32/64 und Itanium-Prozessoren haben beispielsweise diese NX-Funktionalität), bewirkt Software-DEP die Überwachung von Programmen hinsichtlich der sicheren Verwendung von Speicher-Ressourcen. Mit dem Ziel, Exploits zu verhindern, werden gewisse Speicherbereiche (Heap, Stack etc.) als nicht ausführbar gekennzeichnet.

DEP versteckt sich in den Systemeigenschaften. Über die Registerkarte Erweitert klickt man auf Einstellungen im Punkt Systemleistung. Hier findet sich auch die Information, ob die CPU über NX-Funktionalität (Hardware-DEP) verfügt.

GUI der Data Execution Prevention

Kompatibilitätsprobleme mit dem Ausführungsschutz können sowohl bei Anwendungen als auch bei Treibern auftreten. In diesem Fall ist es möglich, Ausnahmen zu definieren, und zwar entweder im Zuge der Dialogbox zur Behebung des konkreten Fehlers oder direkt über die Konfiguration der Datenausführungsverhinderung.

Durch Ersetzen der Option /NOEXECUTE durch den Switch /EXECUTE in der Datei boot.ini kann DEP global deaktiviert werden. Mehr Informationen zu den Boot-Parametern unter www.sysinternals.com/ntw2k/info/bootini.shtml

Hier gelangte man einerseits zur Ansicht, dass HTML-Code viel Freiraum für Attacken bietet (Schlagwort "Phishing") und in Mails nichts verloren hat. Die Anzeige in Plain Text soll den Benutzer davon abhalten, bewusst oder unbewusst auf Links zu klicken, hinter denen sich bösartige Scripts verbergen.

Eine weitere Neuerung stellt das External Content Blocking (ECB) dar - ECB verhindert das automatische Abrufen externer Mail-Inhalte (Bilder etc.), unter anderem ist die Technologie auch der Spam-Problematik zuträglich, da keine Rückmeldung einer gültigen E-Mail- Adresse an den Spammer mehr erfolgen kann.

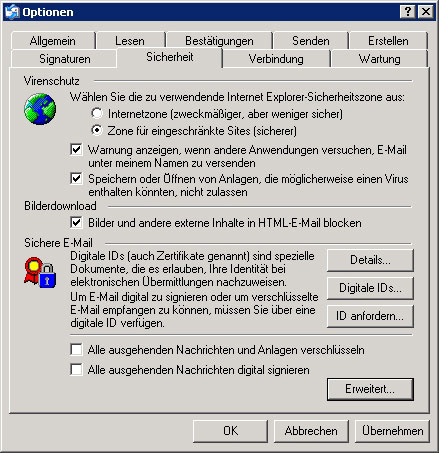

Das Attachment Execution Service (AES) als drittes erwähnenswertes Feature war vom Prinzip her schon in den Vorgänger-Versionen von Outlook Express vorhanden, die Funktionalität wurde aber erheblich ausgebaut - durch Auswahl der Option, dass potentiell gefährliche Anlagen weder gespeichert noch ausgeführt werden dürfen, soll Loveletter & Co. endgültig der Garaus gemacht werden.

Outlook Express: AES, ECB und (in der Registerkarte Lesen) Plain Text Mode

Zwei neue Punkte im Menü Extras fallen ins Auge: die Add-On-Verwaltung und der Popup-Blocker.

Mit Hilfe der graphischen Oberfläche des Add-On- Managements können die diversen installierten Erweiterungen überprüft, aktualisiert und gegebenenfalls deaktiviert oder deinstalliert werden, hier finden sich auch Hin-weise auf eventuell unbeabsichtigt installierte Spyware. Im Falle eines Absturzes hilft die Crash-Detection, das verantwortliche Plug-In ausfindig zu machen.

Popups sind Browserfenster, die sich nach Anwahl einer Web-Adresse automatisch öffnen und im Normalfall ein Ärgernis darstellen, da sie zumeist nicht gewünschte Informationen beinhalten. Der standardmäßig aktivierte Popup-Manager verhindert das Öffnen solcher Fenster und benachrichtigt durch einen Warnton.

Weitere Restriktionen betreffen das Rendering neuer Browser-Fenster: Es ist nicht mehr möglich, Teile eines neuen Fensters außerhalb des für den Benutzer sichtbaren Bereichs zu positionieren: Menü-, Status- und Adressleiste müssen angezeigt werden. So ist es beispielsweise nicht mehr so leicht möglich, dem Benutzer per Popup und trickreichem Fensteraufbau einen Windows-Login- Screen vorzusetzen, der die eingegebenen Zugangsdaten dann umgehend an einen Rechner im Internet sendet.

Eine detaillierte Übersicht über weitere neue Features von Internet Explorer finden Sie unter www.microsoft.com/technet/prodtechnol/winxppro/maintain/sp2brows.mspx#EHAA

Für Neuinstallationen steht ein bootfähiges CD-Image zur Verfügung (zur Vorgehensweise beim Brennen sei auf die Datei readme.1st im Stammverzeichnis verwiesen). Sollte ein Rechner nicht von CD booten, so kann ein Satz Boot-Disketten erzeugt werden (Verzeichnis makeboot). Eine "saubere" Neuinstallation sollte generell einem Upgrade vorgezogen werden.

Für ein Upgrade auf SP2 steht für XP-Systeme das Service Pack zur Verfügung, alternativ können (neben XP selbst) durch Ausführen der Datei setup.bat im Verzeichnis original auch andere Betriebssysteme (98/ME/ NT/2000) hochgezogen werden. Zudem besteht durch Auswahl eines entsprechenden Menüpunktes die Möglichkeit, XP SP2 dual zu einem bestehenden Betriebssystem zu installieren. Die Upgrades sind direkt über den Software-Distributionserver startbar.

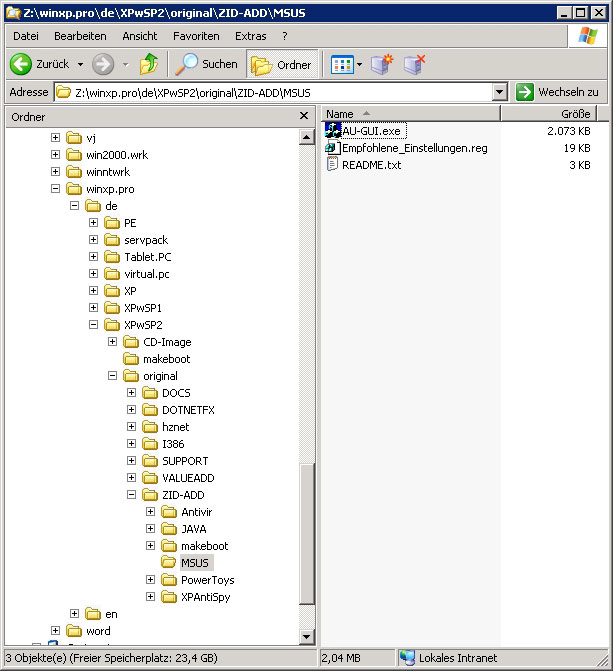

Verzeichnis-Struktur am Software-Distributionserver, automatisches Update

XP (und Server 2003) verlangen bei der Installation einen Aktivierungs-Key. Dieser wurde in die vorliegenden Campus-Versionen eingearbeitet und wird im Zuge des Setups nicht mehr abgefragt.

Der wohl gravierendeste Kritikpunkt betrifft den ungetrübten Umgang von Microsoft mit Administrator-Rechten. Bei einer Erstinstallation wird zunächst nach einem Administrator-Passwort verlangt. Nach Angabe desselben wird ein entsprechender Account angelegt, der später über die Benutzerverwaltung deaktiviert werden sollte. Problematisch ist allerdings, dass im Zuge der Willkommen-Prozedur mindestens ein Benutzer angegeben werden muss - dieser verfügt über Administrator-Rechte, jedoch über kein Passwort!

Nach erfolgreicher Installation wird dieser User ohne Passwort-Abfrage automatisch eingeloggt und der Versuch, über die Computerverwaltung ein Passwort zu setzen, wird mit einer Warnmeldung quittiert: möglicher Datenverlust. Das Setzen des Passworts muss über die Benutzerkonten in der Systemsteuerung erfolgen, um diese Warnmeldung zu vermeiden.

Ein anderer Workaround besteht in der Änderung der Benutzeranmeldung (auf die klassische Eingabemaske, wo Benutzername und Kennwort anzugeben sind), Anmeldung als Administrator und Änderung des Passwortes des Users mit Administrator-Rechten. Die weitere Empfehlung ist nun, sich wieder als dieser User einzuloggen (er übernimmt die Rolle des Computer-Administrators, wartet das System und installiert Software), den Administrator-Account über die Computerverwaltung zu deaktivieren und für den Arbeitsbetrieb weitere Benutzer mit eingeschränkten Permissions anzulegen. Manche Exploits sollten dann an unzureichenden Berechtigungen scheitern.

Probleme mit der Firewall können natürlich auftreten und die Vorgehensweise zu deren Behebung wurde weiter oben exemplarisch an Hand des Backup-Beispiels dargelegt. Aufschlussreich hinsichtlich der Ports ist die Einsicht der Logfiles. Durch das kurzfristige Deaktivieren der Firewall lässt sich zudem feststellen, ob das Problem überhaupt an der Firewall liegt.

Speziell erwähnenswerte Bereiche im TUNET und mögliche Workarounds:

Seit April 2003 besteht für Rechner innerhalb des TUNET die Möglichkeit, kritische Systempatches vollautomatisiert über einen Server der TU zu beziehen und zu installieren. Dieser Server, msus.tuwien.ac.at, synchronisiert sich täglich mit den Microsoft-Updateservern.

Die dafür notwendigen Einstellungen werden direkt in der Registry gesetzt und erfolgen bequem durch Ausführen der Datei Empfohlene_Einstellungen.reg (es werden auch andere Settings vorgenommen, die den Umgang mit XP bequemer machen sollen und vor allem den Explorer und das Layout betreffen) im Verzeichnis ZID-ADD\MSUS der Installations-CD bzw. direkt über den Software-Distributionsserver - die Datei AU-GUI.exe dient zu Wartungszwecken, im Verzeichnis ZID-ADD findet sich weitere nützliche Software.

Nähere Informationen zu den Mechanismen des Automatischen Update-Clients

finden Sie unter

http://sts.tuwien.ac.at/css_ms_systemupdateserver.php

Das Patchen über MSUS hat sich bestens bewährt und kann empfohlen werden. Die aktuelle Anzahl der täglich zugreifenden Clients liegt bei etwa 500, der Start des Roll-Outs von Service Pack 2 selbst (das mit seinen 270 MB ebenfalls als Systempatch per automatischem Update beziehbar ist) erfolgte am 28. August, seit diesem Zeitpunkt sind etwa 300 Clients ohne nennenswerte Probleme mit SP2 gepatcht worden. Bei einem Rechner war ein Bios-Upgrade notwendig, einige Rechner verfügten über ungenügenden Speicherplatz, sodass ein Roll-Back und erneuter Download des Service Packs die Folge war.

Für das erste Quartal 2005 ist serverseitig ein Upgrade geplant, die im Moment auf msus verwendete Software SUS (Software Update Services, SP1) durch die (noch nicht verfügbaren) Windows Update Services (WUS) zu ersetzen. Diese Nachfolgeversion wird dann auch in der Lage sein, Updates für Microsoft-Applikationen (etwa die Office-Familie) an die Clients zu verteilen.